دانشگاه آزاد اسلامی واحد سنندج

مقالات علمی پژوهشیدانشگاه آزاد اسلامی واحد سنندج

مقالات علمی پژوهشیcache یا کش چیست؟

در علم کامپیوتر یک کپی از اطلاعاتی که به صورت مداوم و مکرر مورد استفاده قرار میگیرند را در محلی به نام کش که میتواند مموری یا یک مسیر مشخص باشد (مانند یک پوشه ی مشخص در یک کامپیوتر ) قرار میدهند. به عنوان مثال ممکن است برای دسترسی به اطلاعات یک صفحه ی وبسایت ، بخشی از آن اطلاعات مکررا مورد استفاده قرار بگیرند. پس یک بار اطلاعات را پردازش و در مسیر مشخص قرار میدهند تا در موارد بعدی به جای پردازش مجدد از اطلاعات اماده استفاده شود. استفاده از کش علاوه بر کاهش حجم محاسبات هسته ی مرکزی کامپیوتر ، موجب دسترسی سریع سامانه یا نرم افزار به اطلاعات مورد نظر و همچنین اینکه (در مثال وبسایت ) کاربر شما خیلی سریعتر صفحه به دستش میرسد. مثل صفحات بلاگ انساین سنندج، که بسیاری از اونها در حافظه ی کش قرار دارند و شما مشاهده میکنید. خب ممکن است شما به این فکر کنید که ممکن است اطلاعات بروز رسانی شوند و اطلاعات منقضی شده به دست کاربر برسند! اما ...

برای رهایی از بروز چنین مشکلی ، با توجه به دوره زمانی که احتمال میرود اطلاعات بروزرسانی شوند ، حافظه یا مسیر کش را بروز رسانی میکنیم. در بلاگ انساین سنندج ، حافظه ی کش ، هر 60 دقیقه بروزرسانی میشود.

به عبارت دیگری میتوان گفت کش ، یک مسیر یا حافظه ی موقت است که به دلیل دسترسی سریع به اطلاعات پُردرخواست ، ایجاد و مورد استفاده قرار میگیرد.

کلاه قشنگی که معمولا آی اس پی ها ( مراکز ارائه دهنده خدمات اینترنت ) سر من و شما میگذارند این است که آنان نیز از حافظه ی کش به نفع خود بهره میبرند. بدین گونه که سایتهای پربازدید را در حافظه ی کش خود قرار داده و حجم تراکنش واقعی که باید وجود داشته باشد را کاهش میدهند. به فرض اگر بلاگ انساین سنندج در هر دقیقه 100 مرتبه نمایش داده شود ، سرور موجود در آی اس پی ، اطلاعات صفحه وبسایت را در حافظه ی کش ِ خود ذخیره کرده و به کاربر نمایش میدهند و هر 10 دقیقه یکبار این حافظه را بروزرسانی میکنند. بنابراین اگر قرار باشد در این ده دقیقه هزار بار سایت نمایش داده شود و اطلاعات از سروری که وبسایت اصلی روی آن قرار دارد 1000 مرتبه اطلاعات بروز به مرورگر کاربر منتقل شود ، با این روش تنها یک بار اطلاعات از سرور سایت کائسنا به آی اس پی منتقل و هزار بار برای کاربران ارسال میشود!

موضوع حافظه کش بسیار گسترده است که در این بلاگ همین اندازه توضیح کفایت میکنه اگه بیش تر توضیح بدم مطلب تخصصی میشه پس به همین بسنده میکنیم.

در کل حافظه ی کش خیلی خیلی مفیده ولی گاها با استفاده از آن سرمان رو هم کلاه میگذارند!

کپی برداری با ذکر منبع مجاز است

فیشینگ و راه های مقابله با آن، سرقت هویت چیست؟

این اطلاعات محرمانه می تواند شامل اطلاعاتی نظیر نام کاربری، رمز عبور افراد و جزییات کارت های اعتباری و ... باشد

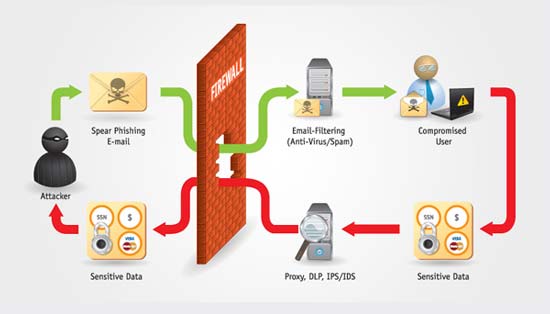

مراحل فیشینگ

فیشینگ به طور معمول از طریق ایمیل و پیام کوتاه صورت می گیرد و کاربر را به سوی وارد کردن اطلاعات در یک پایگاه اینترنتی قلابی سوق می دهد. اولین مورد ثبت شده ی فیشینگ در رابطه با شبکه گروه خبری سایت آمریکا آنلاین در ژانویه ی 1996 صورت گرفت.

اطلاعات کامل در ادامه . . .

سرقت هویت چیست؟

سرقت هویت به معنی استفاده از هویت اشخاص دیگر(اطلاعات حساس و یا شخصی) برای سوء استفاده مالی و یا سایر اهدف مخرب است. سوء استفاده یا کلاهبرداری با استفاده از کارت اعتباری دیگران، یک نمونه از سرقت هویت است. در واقع Phishing، روشی است که مهاجمان از آن به منظور سرقت هویت استفاده می نمایند.

فیشینگ چگونه اتفاق می افتد؟

اینترنت فضای لازم را برای سارقین فراهم نموده است تا بتوانند در زمانی مطلوب و در گستره ای وسیع تر به اطلاعات شخصی و مالی کاربران دستیابی نمایند. اینترنت هم چنین امکانات مناسبی به منظور فروش و مبادلات تجاری اطلاعات سرقت شده را در اختیار مهاجمان قرار می دهد. همچنین در سازمان ها افراد متفاوت اطلاعاتی را نزد خود نگهداری می نمایند که ممکن است حساس و یا برای سایر افراد و یا سازمان ها حایز اهمیت باشد.

در حملات phishing مهاجمان عموماً از روش هایی نظیر مهندسی اجتماعی برای دستیابی به اطلاعات حساس و مهم اشخاص و یا سازمان ها استفاده نموده و موارد زیر را هدف قرار می دهند:

اطلاعات بانکی نظیر کارت های اعتباری و یا حساب هایی نظیر paypal- اطلاعات مربوط به نام و رمز عبور- اطلاعات بیمه همگانی و …

مهاجمان پس از دستیابی به اطلاعات فوق از آنان به منظور نیل به اهداف زیر استفاده می نمایند: برداشت از حساب بانکی - سرویس های online متفاوتی نظیر eBay و غیره.

تعداد زیادی از حملات فیشینگ از طریق نامه الکترونیکی انجام می شود. مهاجمان به منظور فریب کاربران از روش های متعددی استفاده می نمایند:

استفاده از logo و سایر علایم تجاری شناخته شده و معتبر ساختار و طراحی نامه الکترونیکی تقلبی مشابه وب سایت واقعی است بگونه ای که در اولین مرحله تشخیص جعلی بودن آن برای بسیاری از کاربران غیرممکن است. بخش from نامه الکترونکیی ارسالی مشابه ارسال یک نامه الکترونیکی معتبر از شرکت مربوطه است. در متن نامه الکترونیکی ممکن است فرمی تعبیه شده باشد که از کاربران خواسته شود به دلایل خاصی (مثلا account شما در معرض تهدید است و ممکن است مورد سوء استفاده قرار گیرد و یا به دلیل بروز اشکالات فنی)، مجددا اطلاعات خود را در فرم درج و آن را ارسال نمایند.

در برخی موارد، مهاجمان به منظور افزایش اعتماد کاربران و معتبر نشان دادن نامه الکترونیکی ارسالی از روش هایی فنی تری استفاده می نمایند. مثلا ممکن است آنان از روشی موسوم به URL spoofing استفاده نمایند و با ایجاد یک لینک در متن نامه الکترونیکی از کاربران بخواهند که جهت ادامه عملیات بر روی آن کلیک نمایند. با کلیک کاربران بر روی لینک فوق، آنان در مقابل هدایت به یک سایت معتبر که انتظار آن را دارند به وب سایتی هدایت می گردند که مهاجمان آن را مدیریت می نمایند. شکل ظاهری وب سایت بگونه ای طراحی می گردد که کاربران نتوانند جعلی بودن آن را تشخیص دهند. کلاهبرداران اینترنتی بی شک از بهترین استفاده کنندگان مهندسی اجتماعی به شمار می روند. آن ها ابتکارات بسیاری در این خصوص از خود نشان داده اند.

در فیشینگ نفوذگران با فرستادن سایت هایی که دقیقا مشابه وب سایت های اصلی آنها می باشد، از قربانی می خواهند که اطلاعاتی از قبیل نام کاربری حساب بانکی، رمز عبور و پین کد خود را وارد کنند. به این ترتیب با دست آوردن چنین اطلاعاتی می توانند از حساب آن ها پول برداشت کنند. .نفوذگران از تکنیک های متعددی برای گرفتن این اطلاعات استفاده می کنند. آن ها با فرستادن سایت های بانکی که این سایت ها با استفاده از لوگو هایی که کاملا قانونی به نظر می رسند به کاربر اطلاع می دهند که بانک در حال تغییر زیرساخت اطلاعاتی خود است ودر نتیجه باید اطلاعات خودرا دوباره وارد کنند و به این ترتیب آن ها اطلاعات کاربران را به سرقت می برند.

ما همه روزه درباره نامه های الکترونیکی دروغین یا تقلبی چیزهایی می شنویم. این نامه های دروغین که وسیله فریب به شمار می آیند در ظاهر از یک آدرس اینترنتی قانونی و با یک خواسته موجه برای اشخاص ارسال می شوند و معمولا برای این منظور به کار می روند که اطلاعات شخصی یا جزییات حساب های اینترنتی یا بانکی شما را بررسی و نسخه برداری کنند.

یک مثال می تواند این باشد که شما نامه الکترونیکی دریافت می کنید که ظاهرا از بانک فرستاده شده و در آن از شما خواسته شده که بر روی یک لینک کلیک کرده و مشخصات بانکی خود را بازبینی نمایید. معمولا در چنین مواقعی یک اخطار در برابر تعقیب نکردن لینک وجود دارد از جمله اینکه کلیک نکردن آن موجب بسته شدن یا معلق شدن حساب بانکی شما خواهد شد.

هدف فرستنده این نامه الکترونیکی این است که شما اطلاعات خصوصی خود شامل رمز عبور، شماره ملی، شماره حساب بانکی و مانند آنها را فاش کنید.

روشهای تشخیص نامه های جعلی

ظاهر یک نامه الکترونیکی برای فیشینگ می تواند بسیار فریبنده باشد، اما مهم این است که این نامه ها هرگز از طرف شخص یا جایی که ادعا می کند فرستاده نشده است

چنین نامه های الکترونیکی دارای مشخصات مشترکی هستند:

۱ ـ آدرس موجود در قسمت مربوط به فرستنده یا فرم ظاهرا از طرف کمپانی قانونی است. مهم این است که بدانیم تغییر دادن اطلاعات این قسمت کار بسیار ساده ای است.۲ ـ این نامه های الکترونیکی معمولاً شامل نشانه یا تصاویری هستند که از وب سایت کمپانی اصلی برداشته شده اند.

۳ ـ نامه الکترونیکی دارای یک لینک قابل کلیک شدن است که با توضیحی همراه است که برای معتبر ساختن تمدید اعتبار خود باید آنرا کلیک کنید. شما به محض انتخاب کردن این لینک می توانید در گوشه چپ صفحه آدرسی را مشاهده کنید که در اصل آدرس واقعی وب سایتی است که در صورت کلیک کردن به آن خواهید رفت. توجه کنید که این لینک به آدرس قانونی ای که شما انتظار دارید منتهی نمی شود.

مهاجمان میلیونها نامه الکترونیکی جعلی را پست می کنند به امید اینکه در نهایت تعداد اندکی به آنها پاسخ داده و اطلاعات خود را در اختیارشان قرار دهند.

هر کسی که دارای یک آدرس پست الکترونیکی باشد در خطر دریافت چنین نامه هایی هست و آدرسی که با وارد کردن آن در گروه ها، خبرنامه ها و دیگر وب سایتهای خدماتی در اینترنت جنبه عمومی پیدا کرده باشد بیشتر در معرض فیشینگ خواهد بود. زیرا نشانی الکترونیک می تواند توسط اسپایدرهایی (برنامه هایی که به صورت خودکار در وب می گردند و اطلاعات را جمع آوری می نمایند) که کارشان تصرف هرچه بیشتر آدرس الکترونیک است غصب شود. به این ترتیب به دست آوردن اطلاعات اولیه برای جاعلان خرجی ندارد.

شیوه های فنی مقابله با فیشینگ :

1- از آنجایی که فیشینگ مبتنی بر جعل هویت(مخفی شدن در پس هویتی معتبر) است، مقابله با آن بستگی به برخی راه های قابل اعتماد برای تشخیص هویت واقعی یک سایت دارد. برای مثال برخی نوار ابزارهای ضد فیشینگ، دامنه ی سایت بازدید شده را درون خود نشان می دهند. ابزار Petname در مرورگر اینترنتی فایرفاکس به شما اجازه می دهد تا درون آن ها درباره ی سایتی که بازدید می کنید یادداشتی قرار دهید؛ حال اگر بعداً دوباره از طریق یک لینک یا حتی با وارد کردن آدرس به آن سایت وارد شدید با مشاهده کردن یادداشتی که قبلاً گذاشته بودید می توانید از قلابی نبودن صفحه سایت باز شده اطمینان حاصل کنید. اگر صفحه ای که با زدن لینک یا وارد کردن آدرس باز می شود مشکوک باشد ابزار مذکور به شما اخطار می دهد یا حتی از بارگذاری سایت جلوگیری می کند.

2- مرورگرهایی که در مورد سایت های قلابی اخطار می دهند. یکی دیگر از روش های مقابله با فیشینگ استفاده از مرورگرهایی است که حاوی لیستی از سایت های سارقان معروف هستند و سایتی را که قصد بازدید از آن دارید با لیست درون خود مقایسه می کنند. IE7 ، Mozilla FireFox 2 و Opera همگی دارای این ویژگی هستند.

3- تقویت صفحات درخواست کننده ی رمز عبور. اگر تا به حال خواسته باشید وارد جعبه ی ایمیل خود در سایت Yahoo شوید، در گوشه ی سمت راست بالای کادری که باید در آن نام کاربری و رمز عبور خود را وارد کنید نشانه ای می بینید که درون آن نوشته Prevent Password Theft (جلوگیری از سرقت رمز عبور). اگر روی این قسمت کلیک کنید وارد صفحه ای می شوید که از شما می خواهد با درج نوشته ای حداکثر 21 حرفی و یا با بارگذاری یک عکس کوچک از درون رایانه ی خود نشانه ای ایجاد کنید که با دیدن آن در گوشه ی کادر مربوط به درج رمز عبور به اصیل بودن آن صفحه اطمینان کنید. با این حال به دلیل عدم توجه بسیاری از کاربران سایت های بزرگی مانند یاهو مدام صفحات ورودی خود را تغییر می دهند.

4- Spam filters یکی از موارد امنیتی در نظر گرفته شده در سرویس های ایمیل است که هرزنامه ها را علامت گذاری کرده و از ورود آن ها به جعبه ی ایمیل شما جلوگیری می کند.

5- برخی شرکت های امنیتی هستند که با بستن قرارداد با بانک ها و سایر سازمان ها از سایت آن ها در برابر حملات فیشینگ محافظت می کنند.

منابع:

http://en.wikipedia.org/wiki/Phishing

http://ask-leo.com/phishing_whats_phishing.html

http://www.rediff.com/money/2004/dec/20spec.htm

http://www.smile.co.uk/servlet/ContentServer?c=Page&pagename=Smile%2FPage%2FsmView&cid=1124867052053

http://www.webopedia.com/TERM/P/phishing.html

http://www.microsoft.com/protect/fraud/phishing/symptoms.aspx

تاریخچه هک | هکر کیست؟ | انواع حملات و رایجترین آنها در ایران

این واژه برای اولین بار در اواسط دهه 60 توسط کارکنان مرکز رایانه دانشگاه MIT مورد استفاده قرار گرفت. با پیشرفت علوم رایانه و گسترده شدن استفاده از آن، هک به عنوان روشی مطرح شد که اگر چه از نظر فنی به درستی عمل کرده و موجب حل مشکلات می شود، اما ماهیتی زشت و ناپسند دارد و خارج از هنجارهای پذیرفته شده است. با آغاز دهه 80 واژه هک کمکم معنای امروزی خود را پیدا کرد. در آن زمان تعریف هک کردن بیشتر به معنای کلمه کراکر یا Cracker نزدیک شد. کراکر کسی است که هدفش از نفوذ به سیستمهای رایانه ای، خرابکاری و ایجاد اختلال در آنها است. البته هنوز هم هک به معانی مثبتی به کار می رود. متداول ترین معنای مثبت برای این کلمه افزودن کارکرد یا قابلیت های جدید و مفید به یک نرم افزار برای کمک به کاربران آن است. هک چیست؟

هر نوع نفوذ که توسط هکر در یک سیستم امینتی شبکه و کامپیوتری انجام گیرید به نوعی هک گفته می شود واژهی هک به معنی نفوذ به سیستمهای کامپیوتری و دسترسی غیرمجاز به سیستم میباشد. به شخصی که این کار را انجام میدهد هکر گفته میشود. شاید در فیلمهای سینمایی دیده باشید که نفوذ به یک سیستم کاری جذاب و همراه با عباراتی مانند WellCome. نشان داده میشود اما در واقع عملیات هک چنین نیست. نفوذ به یک سیستم کامپیوتری شامل عملیاتی طولانی و خستهکننده است و البته تجربه بالایی نیاز دارد. هکر کیست؟ "هکر شخصی است که به سیستم های رایانه ای نفوذ کند"، این ساده ترین معنا و در عین حال نزدیک ترین مفهوم به هکرهاست. همان طور که به علوم و فنون جدید در بعد فناوری اطلاعات روز به روز افزوده می شود هکرها نیز اطلاعات زیادی برای نفوذ پیدا می کنند. هک در ساده ترین حالت می تواند ناشی از خطاهای برنامه نویسی و کاربرد باشد و یک جوان کنجکاو و کم اطلاع از دانش رایانه می تواند یک هکر شود. امروزه هکرها طیف وسیعی از کاربران را تشکیل می دهند که بعضی از آن ها حتی در مقام مدیر سیستم و مشاوره مشغول به فعالیت هستند. مفهوم هک همپای پیشرفت رایانه همواره تغییرکرده است. در ابتدا مفهوم هک استفاده از ابزارهای الکترونیکی و ارتباط نظیر تلفن برای استفاده رایگان از آن ها بود که بعد از مدتی توسط کارشناسان نرم افزاری برای به دست آوردن کد و اطلاعات برنامه ها تغییر کرد. در حال حاضر هک به دستیابی غیرمجاز به اطلاعات رایانه یا نفوذ در شبکه گفته می شود. با توجه به این که این کار غیر قانونی و گاهی مخرب است، هکرها به عنوان کاربران خطرناک و حتی پس از حملات ۱۱ سپتامبر به عنوان تروریست رایانه ای مشهور شدند. در گذشته، تصور عمومی بر آن بود که هکرها بدون آن که ردیابی شوند، اطلاعات را به سرقت می برند، اما این در حالی است که کارشناسان امنیت رایانه می توانند نحوه هک شدن و نیز حتی فرد هکر را نیز شناسایی کنند. هک می تواند جنبه شخصی یا حرفه ای باشد، به عبارت دیگر، هکرها می توانند کلمات عبور یا اطلاعات شخصی یا شرکتی را به سرقت ببرند و یا در سطح بالاتری برای امنیت ملی خطراتی ایجاد کنند، مانند دخالت در امور ارتباطی و مالی و….برخلاف تصوری که مردم از هکرها به عنوان افراد منزوی و ناراحت دارند، بسیاری از هکرها افراد باهوش و خلاق هستند و به دلیل ارضای حس کار گروهی یا احساس قدرت، دست به این کار می زنند. انواع هکرها: هکرها را می توان بر اساس نوع فعالیت و دانش به 4 گروه طبقه بندی کرد که عبارتند از:

1- گروه نفوذگران کلاه سفید (White Hat Hacker Group) این گروه از هکرها در واقع همان دانشجویان و اساتید هستند که هدفشان نشان دادن ضعف سیستم های امنیتی شبکه های کامپیوتری می باشند این گروه به نام هکرهای خوب معروف هستند. این دسته نه تنها مضر نیستند بلکه در تحکیم دیواره حفاظتی شبکه ها نقش اساسی دارند کلاه سفید ها داری خلاقیت عجیبی هستند معمولا هر بار با روش جدیدی از دیواره امنیتی عبور می کنند.

2- گروه نفوذگران کلاه سیاه (Black Hat Hacker Group) نام دیگر این گروه Cracker است. کراکرها خرابکارترین نوع هکرها هستند. این گروه به طور کاملا پنهانی دست به عملیات خراب کارانه می زنند. کلاه سیاه ها اولین چیزی که به فکرشان می رسد نفوذ به سیستم قربانی است کلاه سیاه ها همه ویروس نویسند و با ارسال ویروس نوشته شده خود بر روی سیستم قربانی به آن سیستم نفوذ پیدا می کند در واقع یک جاسوس بر روی سیستم قربانی می فرستند. همیشه هویت اصلی این گروه پنهان است.

3- گروه نفوذگران کلاه خاکستری (Gray Hat Hacker Group) نام دیگر این گروه Whacker می باشد هدف اصلی واکر استفاده از اطلاعات سایر کامپیوترها به مقصود مختلف می باشد و صدمه ای به کامپیوتر ها وارد نمی کنند. این گروه کدهای ورود به سیستم های امنیتی را پیدا کرده و به داخل آن نفوذ می کنند اما سرقت و خراب کاری جز کارهای کلاه خاکستری نیست. بلکه اطلاعات را در اختیار عموم مردم قرار می دهند. در سال ۱۹۹۴ یک هکر ژاپنی به سایت NASA آمریکا نفوذ پیدا کرد و تمامی اسناد محرمانـه متعلق به این سازمان را ربود و به طور رایگان بر روی اینترنت در اختیار عموم قرار داد.

4- گروه نفوذگران کلاه صورتی (Pink Hat Hacker Group) نام دیگر این گروه Booter می باشد. بوترها افرادی بی سوادی هستند که فقط قادرند در سیستم ها اخلال بوجود آورند و یا مزاحم سایر کاربران در اتاق های چت شوند. کلاه صورتی ها اغلب جوانان عصبانی و جسوری هستند که از نرم افزارهای دیگران استفاده می کنند و خود سواد برنامه نویسی ندارند. ولی در بعضی مواقع همین هکرهای کم سواد می توانند خطرهای جدی برای امنیت باشند.

بهترین راه مقابله با هکرها بالا بردن امنیت سیستم های کامپیوتری می باشد. این کار ممکن است با تهیه سیستم های نرم افزاری و سخت افزاری انجام شود. هیچ گاه به یک روش خاصی جهت حفظ امنیت اکتفا نکنید و نسخه جدید هر نرم افزار را تهیه کنید و دسترسی کاربران را به اطلاعات کنترل نمایید . سعی کنید از هکران کلاه سفید به عنوان مشاوره امنیت سیستم های کامپیوتری خود استفاده کنید و همیشه به خاطر داشته باشید که بر خلاف مدیران سیستم و شبکه که دارای وقت کمی برای جستجو و تحقیق و بررسی نقاط ضعف سیستم و بر طرف نمودن آنها می باشند، هکرها دارای وقت کافی و منابع اطلاعاتی مناسب برای صدمه زدن به سیستم های شما می باشند. انواع حملات هکرها: یک حمله کننده می تواند از چندین راه مختلف به یک سیستم دسترسی پیدا کند. حمله کننده (هکر) باید قادر به اکسپلیت یک نقض یا آسیب پذیری در یک سیستم را داشته باشد.

انواع حمله:

1.حمله های سیستم عامل

2.حمله های سطح برنامه کاربردی

3.حمله های

shrink warp code 4.

حمله های اشتباه پیکربندی

1.حمله های سیستم عامل: امروزه سیستم عامل ها در ماهیت پیچیده شده اند. سیستم عامل ها، سرویس ها,پورت ها و مدهای دسترسی زیادی را اجرا و احتیاج پیچیدگی وسیعی برای از کارافتادن قفل آنها است. با نصب پیش فرض اکثر سیستم عامل ها شمار زیادی از سرویس ها و پورت ها باز هستند. بکاربردن وصله ها (patche و hotfix ها) در شبکه پیچیده امروز آسان نیست. حمله کنندگان آسیب پذیری های سیستم عامل و اکسپلیت آنها را برای دسترسی به یک سیستم شبکه را جستجو می کنند.

2.حمله های سطح برنامه کاربردی: توسعه دهندگان نرم افزارها مقید به فهرست های مانع دخول همزمان با تحویل محصولات هستند. اکثر برنامه نویسی در جهت روش شناسی مهندسی نرم افزار است. نرم افزار کاربردی همراه با وظایف و خصوصیت می آیند. زمانی کافی برای اجرای کامل تست قبل از پخش محولات نیست. امنیت معمولا یک چاره اندیشی است و معمولا به عنوان جزافزودنی (add-on) تحویل داده میشود. بررسی خطای ناچیز یا غیرموجود در برنامه های کاربردی منجر به حملات Buffer over flow توسط هکرها میشود.

3.حملات shrink wrap code: زمانی که یک سیستم عامل/برنامه را نصب می کنید, با یک اسکریپت ساده برای سهولت در مدیریت روزانه می آید. مشکل, شگرف نبودن میزان سازی یا سفارش کردن این اسکریپت ها است این منجر به حمله کد پیشفرض یا shrink wrap code خواهد شد.

4.حملات اشتباه پیکربندی: سیستم هایی که باید نسبتا امن باشند به دلیل صحیح نبودن پیکربندی هک شده اند. سیستم ها پیچیده هستند و مدیران مهارت یا کاردانی ضروری را برای درست کردن مشکلات را ندارند. به منظور شانس بیشترتان در جهت صحیح پیکربندی کردن یک ماشین هر سرویس زائد یا نرم افزار را بردارید. هدف هک چیست، هکرها چرا نفوذ می کنند: جواب این سوال قطعی نیست از لحاظ جامعه شناسی نفوذگر در تمام ادوار تاریخ وجود داشته است اما درسیستم های شبکه نفوذ می تواند چند علت اصلی داشته باشد.

1) اعلام سواد و تسلط بر فن آوری اطلاعات: این نوع نفوذ کمتر با تخریب و تهدید نفوذگر همراه است فراموش نکنید برای نفوذ در سیستم های شبکه؛ باید فرد دارای سواد پایه ای در حد کافی باشد. برخی از افراد برای به رخ کشیدن سواد و توانمندی خود در شبکه های نفوذ نموده و با به جا گذاشتن یک ردپایی خود برای اثبات نفوذ سعی می کنند که سواد خود را به همه اعلان کنند.

2) اعلان ضعف امنیت شبکه کامپیوتری: این نوع نفوذ هم با تخریب و تهدید کم انجام می شود تنها نفوذگر سعی می کند نقاط ضعف امنیت شبکه را به مدیریت اعلان نماید و در برخی موارد هم به مدیریت اعلام می شود که نفوذگر حاضر به همکاری در رفع نقص و تقویت امنیت شبکه است.

3) انتقام شخصی یا گروهی : این نوع نفوذ به طور حتم بسیار خطرناک و دردسرساز است در اینگونه حمله ها نفوذگر سعی می کند سیستم را تا حد امکان نابود و خسارات جبران ناپذیری را انجام دهد؛ برخورد سخت با رقبا یکی از این انگیزه نفوذگران با نیت انتقام است در برخی موارد هم برخی از وب سایت ها و شبکه های منافع ملی، گروهی یا فردی افراد را به مخاطره می اندازد و در مقابل نفوذ گر سعی در نابودی مورد اشاره دارد.

4) بدون دلیل: حتمی نباید هر کاری دلیل داشته باشد، برخی نیز برای خودنمایی یا سرگرمی و گاهی هم از سر بیکاری دست به نفوذ و تخریب شبکه می کنند این نوع نفوذ به دلیل اینکه کور و بدون دلیل است ممکن است خطرآفرین باشد امادر مواردی بیشتر به یک شوخی تمام می شود.

5)دلایل شخصی: کمتر اتفاق می افتد که یک هکر انگیزه شخصی فراتر از انتقام داشته باشد ولی ممکن است این اتفاق بیافتد.

6)دستیابی به اموال مجازی افراد یا شرکت ها: این امر ممکن است یکی از قوی ترین دلایل انجام هک باشد البته این نوع از نفوذ بیشتر از روش دزدی هویت یا فیشینگ صورت می گیرد فرد نفوذگر سعی می کنند با دستیابی به شناسه کاربری قربانی و رمز عبور وی،مدیریت بخشی از اموال مجازی فرد یا شرکت از قبیل وبلاگ، صندوق پست الکترونیکی، کارت اعتباری، عضویت باشگاه، عضویت وب سایت و یا هر مورد که می تواند وی را به اموال مجازی شخص قربانی نزدیک کند دست می زند در ایران و در بین هکرهای تازه کار که هدف هایی مانند انتقام، اعلام سواد، اعلان ضعف شبکه کمتر وجود دارد هکر سعی می کند تنها به دست دستیابی به مدیریت یک وبلاگ یا صندوق پست الکترونیکی نفوذ را انجام دهد این گونه نفوذهای ساده و با بهره گیری از ضعف های امنیتی کاربران در ایران رایج است .

منابع:

http://en.wikipedia.org/w/index.php?title=Hacker_(computing)&oldid=303006248

http://en.wikipedia.org/wiki/Hacker_(computer_security

http://www.answers.com/topic/hacker

http://pcworld.about.com/news/Apr022001id45726.htm

کپی برداری تنها با ذکر منبع مجاز است

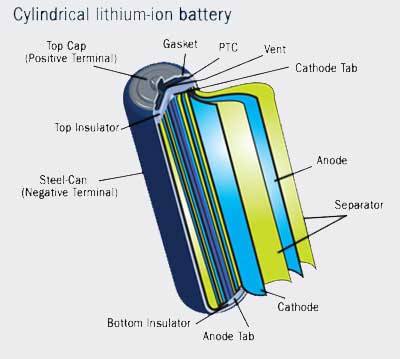

آنچه در مورد باتری ها باید بدانید

شما تا حالا خیلی از انواع باتری استفاده کردین! اما از خودتون پرسیدین این چیه ؟ انرژی رو چطور تولید میکنه ؟

باتری یکی از پرکاربردترین و مهمترین وسایلی است که در زندگی روزمره با آن سر و کار داریم. ما از باتریها در همه جا استفاده میکنیم: ماشین، تلفنهمراه، لپتاپ، پخشکننده موسیقی و … . ما امروز قصد داریم به نحوه کارکردن باتریها نگاهی بیندازیم و شما را با شیوههای استفاده بهینه از آنها آشنا کنیم.

پس با انساین همراه شوید...

ساخت باتری با ساختار پیشرفته کنونی، نخستین بار در سال 1800 میلادی شکل

گرفت. الساندرو ولتا - دانشمند ایتالیایی- برای نخستین بار یک پیل با نام

"پیل ولتایی" ساخت که در آن دو صفحه فلزی یکی از روی و دیگری از نقره به

عنوان الکترودها استفاده میشدند. این دو صفحه در محلول آب نمک قرار گرفته و

توسط یک صفحه مقوایی نازک از هم جدا میشدند. هنگامیکه دو سر بالایی

صفحههای فلزی توسط سیم به هم وصل شدند، درون سیم جریان الکتریسته برقرار

شد. ولتا سعی کرد که پتانسیل الکتریکی ایجاد شده را اندازهگیری کند. این

پتانسیل الکتریکی همان ولتاژ نام گرفت که بعد از او با واحد" ولت" سنجیده

میشود.

آنچه که امروز به نام باتری میشناسیم در واقع همان پیل ولتایی در شکل جدیدتر و پیشرفتهتر است.

نحوه عملکرد باتری

باتری وسیلهای است که انرژی شیمیایی

را به انرژی الکتریکی تبدیل میکند. باتریهای امروزی مثل باتریهای AA، C

یا D، دو انتهای مثبت و منفی دارند. داخل تمام این باتریها، همانند پیل

ولتایی بوده و تنها از مواد مختلف و گوناگونی استفاده میکنند. در تمام

باتریها از فلزات برای الکترود و از مواد دیگری که مشابه آب نمک هستند،

برای الکترولیت استفاده میشود. الکترودها با هم در تماس مستقیم نبوده و

تنها تماس آنها از طریق الکترولیت صورت میگیرد.

وقتی یک سیم به

قطبهای مثبت و منفی باتری وصل میشود جریان الکتریسته از قطب منفی به سمت

قطب مثبت سیم به حرکت در میآید. حرکت جریان درون سیم، در واقع حرکت

الکترونهای داخل آن است که میتواند وسایل الکتریکی را به کار بیندازد.

پتانسیل الکتریکی ایجاد شده بین دو سر باتری، ولتاژ باتری نامیده شده و با واحد ولت سنجیده میشود.

میزان

این پتانسیل یا نیروی محرکه به نوع واکنش صورت گرفته درون باتری بستگی

داشته و مواد مختلف پتانسیلهای گوناگونی را تولید میکنند.

انواع باتریها

باتریها در دستگاههای مختلفی

استفاده میشوند. جدا از دستگاهی که باتری درون آن استفاده میشود،

باتریها به دو دسته اولیه (Primary) و ثانویه (Secondary) تقسیم میشوند.

در باتریهای اولیه با مصرف مواد شیمیایی داخل باتری، عمر باتری به پایان

میرسد، در حالیکه باتریهای ثانویه قابلیت شارژ مجدد دارند. در باتریهای

ثانویه، با وصل کردن باتری مصرف شده به جریان الکتریسته، ترکیب شیمیایی

مواد داخل باتری به حالت اولیه بازگشته و امکان استفاده مجدد از باتری

فراهم میشود. با این حال به دلایلی چون خوردگی داخلی، از دست رفتن ماده

الکترولیت و مواد فعال داخل باتری، این نوع باتریها را تنها به تعداد معین

و محدود میتوان شارژ مجدد کرد.

باتریهای اولیه

باتریهای ارزان قیمت AA ،C و

باتریهای خشک نوع D، در این دسته قرار میگیرند. در این باتریها از کربن و

روی به عنوان الکترود و از یک خمیر اسیدی به عنوان الکترولیت استفاده

میشود. این باتریها، ولتاژ 5/1 ولت تولید میکنند.

باتریهای

قلیایی (Alkaline) که توسط شرکتهایی چون Duracell و Energizer عرضه

میشوند، بهجای کربن از اکسید منیزیم استفاده میکنند و همانطور که از

نام باتری پیداست، الکترولیت اسیدی با یک ماده قلیایی جایگزین شده است. این

باتریها نیز خروجی 5/1 ولت دارند.

باتریهای یکبار مصرف، برای

مصرف فوری و ضروری تولید شده و پس از تمام شدن قدرت آنها، باید دور ریخته

شوند. این باتریها معمولا برای دستگاههای قابل حمل که شدت جریان کمی را

طلب میکنند و یا همیشه استفاده نمیشوند، بهکار گرفته میشوند. ساعتها و

کنترلها جزو این دسته از دستگاهها هستند.

باتریهای ثانویه

این باتریها قابل شارژ هستند.

باتریهای اتومبیل، نمونهای از باتریهای قابل شارژ هستند که سرب و اکسید

سرب، الکترودها و یک اسید قوی، الکترولیت آنرا تشکیل میدهد.

در

باتریهای نیکل- کادمیوم (NiCd)، کادیوم و هیدروکسید نیکل نقش الکترود را

داشته و الکترولیت، هیدروکسید پتاسیم است. باتریهای NiCd قادرند شدت جریان

بسیار بالایی را تولید کنند و با شدت جریان بسیار بالا میتوان آنها را

در مدت زمان کوتاهی شارژ کرد. این باتریها از یک عیب بزرگ به نام اثر

حافظه (Memory Effect) رنج میبرند. زمانیکه شارژ یک باتری NiCd بهطور

کامل تمام نشده باشد و اقدام به شارژ مجدد آن شود، دانههای کریستالی درون

باتری تبلور یافته و رشد میکنند. این دانهها، ظرفیت باتری را کاهش داده و

حذف آنها از باتری نیز دشوار است.

باتریهای نیکل- هیدرید

فلزی(NiMh) جایگزین بسیار مناسبی برای باتریهای NiCd هستند، چرا که

خصوصیات مشابه آنها را داشته و از اثر حافظه نیز رنج نمیبرند. هر دوی این

باتریها، خروجی 2/1 ولت دارند. تمام باتریهای قابل شارژ، اگر مدت زمان

طولانی استفاده نشوند، مقداری از شارژ خود را از دست میدهند. برای مثال،

وقتی از یک باتری NiMh برای مدت 6 ماه استفاده نشود بین 20 تا 50 درصد شارژ

خود را از دست خواهد داد. میزان هدر رفت شارژ به عواملی چون دمای نگهداری

باتری بستگی دارد.

باتریهای لیتیوم-یون (Li-ion) بهطور گسترده در

لپتاپها و تلفنهای همراه استفاده میشوند. این باتریها از لیتیوم و

کربن به عنوان الکترود استفاده میکنند. نسبت توان ذخیره شده به وزن باتری

در این نوع باتریها بسیار بالا بوده و سرعت از دست دادن شارژ بهخاطر عدم

استفاده نیز بسیار پایین است.

باتریهای قابل شارژ نظیر NiMH،

معمولا به صورت بدون شارژ به فروش میرسند و برای استفاده باید ابتدا شارژ

شوند. با این حال برخی از مدلهای جدید این باتریها با شارژ به فروش

میرسند.

باتریهای پیشرفته

تولیدکنندگان باتری همیشه در راه بهبود باتریها، استفاده از مواد شیمیایی جدیدتر با ظرفیت بالاتر و کاهش اندازه و وزن باتریها حرکت کردهاند.

برای مثال Energizer ادعا میکند که باتریهای سری Ultimate Lithium این شرکت، با دوامترین باتریهای سایز AA و AAA در جهان است. طبق اطلاعات موجود، این باتریها 8 برابر باتریهای معمولی، شارژ در خود نگه میدارند و یک سوم باتریهای آلکالاین معمولی، وزن دارند. این باتریها قادرند در شرایط عملیاتی فوقالعاده بین 40- تا 60+ درجه سانتیگراد کار کنند. این باتریها را تا 15 سال میتوان نگهداری کرد. استفاده این باتریها برای دستگاههای پیشرفته با تکنولوژی بالا مثل دوربینها، ضبط کنندههای موسیقی، ماوس و کیبورد و دستگاههای قابل حمل GPS توصیه میشود.

شرکت معروف Duracell نیز،یک باتری با نام PowerPix طراحی کرده که از تکنولوژی انحصاری این شرکت با نام NiOx بهره میبرد. این شرکت ادعا میکند با این باتریها میتوانید با دوربین دیجیتالی خود بیش از 2 برابر بیشتر نسبت به باتریهای آلکالاین معمولی عکس بگیرید.

برای استفاده بهینه و بهتر از باتریها بد نیست نکات زیر را بدانید:

- کیفیت تمام باتریها با گذشت زمان کاهش مییابد، حتی اگر مورد استفاده قرار نگیرند.

- سرعت از دست رفتن شارژ باتری در دماهای پایین،کمتر است.

- نگهداری باتری در دماهای بسیار بالا یا بسیار پایین، روی ولتاژ خروجی باتری تاثیر میگذارد.

- باتریهای با ترکیب شمیایی مختلف را هرگز در یک دستگاه استفاده نکنید.

- ترکیب باتریهای قابل شارژ و غیر قابل شارژ را نیز روی یک دستگاه نباید استفاده کرد.

- باتریهای آلکالاینی در شرایط استفاده معمولی یا عدم استفاده، نشتی ندارند. با این حال، دمای بالا، استفاده از باتریهای نو و کارکرده درکنار هم و استفاده از باتریهایی با ترکیب شمیایی مختلف در کنار هم، احتمال نشتی را افزایش میدهد.

- نشتی باتری به شدت سوزشآور بوده و نباید در تماس با پوست قرار گیرد.

- برای رسیدن به بالاترین کارآیی، باتریهای قابل شارژی که برای مدت طولانی استفاده نشدهاند را قبل از استفاده، حتما شارژ کنید.

ترجمه : احسان

برخی از منابع استفاده شده:

electronics.howstuffworks.com/everyday-tech/lithium-ion-battery1.htm

batteryuniversity.com

inventors.about.com/od/bstartinventions/ss/How-A-Battery-Works.htm

دانشگاه آزاد سنندج

بررسی ابعاد تعامل انسان و روبات : عضو تازه خانواده

با گسترش صنعت روباتیک محققان در سراسر جهان به بررسی هر چه بیشتر تاثیر این جانداران بی جان روی زندگی آینده انسان می پردازند و بر این باورند که پذیرش روبات ها توسط انسان منوط به افزایش

توانایی های اجتماعی و ارتباطی آنها است.

با وجود اینکه روبات ها هنوز به تمامی خانه ها راه پیدا نکرده اند، اما طی سال های اخیر به تدریج توانسته اند راه خود را به جهان واقعی یافته و برخی از فعالیت ها از قبیل تمیز کردن ساختمان ها، انتقال دارو یا حتی سرگرمی را بر عهده بگیرند.

آغاز این دوره از حضور روبات ها باعث شده انسان شناسان و متخصصان روباتیک

گزارش های اولیه خود را از حضور و تعامل این ابزار هوشمند با انسان ارائه

کنند که کاملاً با یکدیگر متناقض هستند. با وجود اینکه شواهد نشان می دهد

روبات ها می توانند همکارانی مفید و دوست داشتنی باشند، در عین حال می

توانند باعث مزاحمت و اعمال خشونت شوند. نتیجه این گزارش ها می تواند در

ساخت بهتر روبات ها در آینده بسیار تاثیرگذار باشد.

یکی از

تحقیقاتی که توسط محققان کارنگی ملون انجام شده نشان می دهد چگونه فرهنگ

عمومی می تواند روی پذیرش یک روبات تاثیر داشته باشد. طی این تحقیق افرادی

به یک روبات جارو برقی به نام «رومبا» معرفی شدند که از توانایی های محدودی

برخوردار بود اما همین برداشت نخستین که از توانایی های آن به دست آمد، به

«رومبا» کمک کرد و افراد توانستند با آن ارتباط برقرار کنند.

تحقیقاتی شش ماهه درباره تاثیر «رومبا» روی اهل خانواده ها نیز از این

یافته پشتیبانی کرد. به گفته محققان برخی انسان ها این روبات را به عنوان

دوست دائمی در زندگی خود می بینند و با آن ارتباطات قوی احساسی برقرار می

کنند. حتی آنهایی که کارهای «رومبا» را در خانه انجام می دهند، روبات را

سرزنش نمی کنند بلکه می گویند این کاری است که همیشه انجام می داده اند.

با این حال از تمامی روبات ها نیز به این خوبی استقبال نمی شود. تعدادی از

بیمارستان های امریکا از نوعی روبات به نام «TUG» برای انتقال دارو میان

بخش های مختلف استفاده می کنند که نتیجه بررسی تعامل کارمندان بیمارستان با

این روبات نشان داد برخی از کارمندان به این روبات به چشم یک همکار نگاه

کرده و آن را دوست دارند در حالی که بخشی دیگر از کارمندان آن را موجودی می

دیدند که تنها جلب توجه می کند و از آن ابراز انزجار می کردند.

شاید این بررسی ها مقیاس های کوچکی به شمار روند، اما می توانند مهارت هایی

را که روبات ها برای تعامل با انسان به آن نیاز دارند، آشکار کنند. محققان

سوئدی در این راستا به تازگی پروژه یی

10 ماهه را به منظور بررسی

چگونگی تعامل شش خانواده مختلف با دایناسوری روباتی به نام «Pelo» آغاز

کرده اند. از ویژگی های تاثیرگذار این روبات واکنش به صدا و لمس است که این

ویژگی ها به تدریج واکنش های مثبتی را نسبت به روبات برانگیخته است. اما

کمبودهایی مانند عمر کوتاه باتری و این حقیقت که روبات مانند آنچه گفته شده

بود از شخصیت و هوش واقعی برخوردار نیست، از میزان این تاثیرگذاری کاسته

است. برای مثال «Pelo» هرگز چیزی یاد نمی گیرد و به گفته یکی از اعضای این

پروژه: «این روبات به همان اندازه نادان است که تاکنون بود.»

در

این میان محققان دانشگاه کالج لندن راه حلی ارائه کرده اند تا بر میزان

علاقه انسان ها به روبات ها بیفزایند. به گفته آنها در صورتی که تعدادی

روبات به شکل کودک ساخته شوند، افراد تصور می کنند این روبات ها ذهنی

کودکانه دارند و به این شکل بیشتر می توانند اشتباهات رخ داده توسط روبات

را بخشیده و فراموش کنند. در عین حال این گونه فرض می شود که ظاهر این

روبات ها موجب انگیزش حس حمایت افراد شده و از میزان نارضایتی آنها خواهد

کاست.

با این حال تحقیقات نشان می دهد ظاهری محقر و کوچک نیز

همیشه نمی تواند احساسات انسان ها را برانگیزد زیرا روباتی مربعی مانند

«TUG» که فعالیت هایش را مستقلانه انجام داده و با صدایی مشابه صدای انسان

صحبت می کند انتظار افراد را نسبت به انجام رفتارهایی متناسب با این

توانایی ها افزایش می دهد.

شاید انتظار فرد از یک جعبه روی چهار

چرخ چندان زیاد نباشد اما «TUG» به عنوان یک روبات، کارمند بیمارستان و یک

همکار باید انتظارات زیادی را در رابطه با هوش اجتماعی برآورده کند و عدم

وجود هوش اجتماعی باعث کاهش تاثیرگذاری روبات روی انسان شده است. برای مثال

یکی از ضعف های «TUG» صحبت کردن به شیوه یی یکنواخت و یکسان در محیط های

شلوغ و خلوت است.

این یافته ها اطلاعاتی هستند که بسیاری از شرکت

های روباتیک قصد دارند از آن به عنوان ابزاری برای بهبود روبات های خود

استفاده کنند. به گفته متخصصان روباتیک کنترل تعامل میان روباتی مانند

«TUG» و کاربران آن باید از نو طراحی شود، سطح صدای آن باید تنظیم شده و

توانایی تغییر بلندی صدا در محیط های مختلف به آن افزوده شود.

به

گفته متخصصان روبات ها به عنوان همزیستان آینده انسان ها و به عنوان

ابزارهایی که بخش بزرگی از زندگی آینده انسان را به دوش خواهند گرفت، باید

از توانایی های کافی برای برقراری ارتباط با انسان ها برخوردار باشند تا در

نهایت بتوانند مورد پذیرش نسل بشر قرار بگیرند. این در حالی است که گروهی

دیگر از برقراری روابط قوی عاطفی میان انسان و روبات در آینده یی نه چندان

دور ابراز نگرانی می کنند و تا آنجا پیش می روند که روبات ها را تهدیدی جدی

برای نسل بشر می دانند.